|

產品線 |

AI產品部 |

產品族/SPDT |

Ascend |

|

產品型號 |

Ascend HDK、Atlas 200I A2、Atlas 200、PI300T、PI300T G2、PR205KI、PR210KI、PR420KI、PR420KI G2、PR425KI G2 |

發布時間 |

2025-08-31 |

|

涉及版本 |

一、Ascend HDK中NPU驅動的版本 (1)訓練產品不涉及該漏洞。 (2)推理產品(EP形態)NPU驅動版本小于24.1.RC2涉及該漏洞。 推理產品(EP形態)包含:PI300T智能小站、Atlas 200 AI加速模塊、Atlas 200I A2加速模塊、PR205KI、PR210KI。 (3)推理產品(RC形態)不區分host與device,跟隨OS的OpenSSH受影響情況,OpenSSH版本小于4.4p1或者8.5p1 <= OpenSSH < 9.8p1的涉及。 注:Atlas 200 AI加速模塊需要客戶自行判斷使用方式 二、BMC版本 (1)針對PR420KI G2、PR425KI G2,BMC版本小于3.10.2.55涉及該漏洞。 (2)針對PR420KI,BMC版本小于3.11.0.27涉及該漏洞。

|

||

|

操作類別 |

漏洞維護公告 |

||

|

漏洞信息概覽 |

漏洞標題 |

OpenSSH遠程代碼執行漏洞 |

|

|

漏洞編號 |

HWPSIRT-2024-56267 |

||

|

CVE編號 |

CVE-2024-6387 |

||

|

原始CVSS分 |

HWPSIRT-2024-56267:8.1 |

||

|

嚴重等級評估后CVSS分 |

HWPSIRT-2024-56267:8.1 |

||

|

漏洞處理優先級 |

1級 |

||

|

操作要求 |

知會客戶 |

||

|

聯系人 |

服務接口人 |

張胡耐 |

|

|

研發接口人 |

劉祥 |

||

關鍵字:OpenSSH, CVE-2024-6387

【漏洞描述和背景介紹】

業界披露OpenSSH遠程代碼執行(CVE-2024-6387)遠程代碼執行漏洞,未授權的遠程攻擊者可能利用此漏洞在目標服務器上執行任意代碼。

【影響和風險】

未經身份驗證的攻擊者利用漏洞可以在受害者Linux系統上以root身份執行任意代碼,造成機密性、完整性和可用性全面損失。

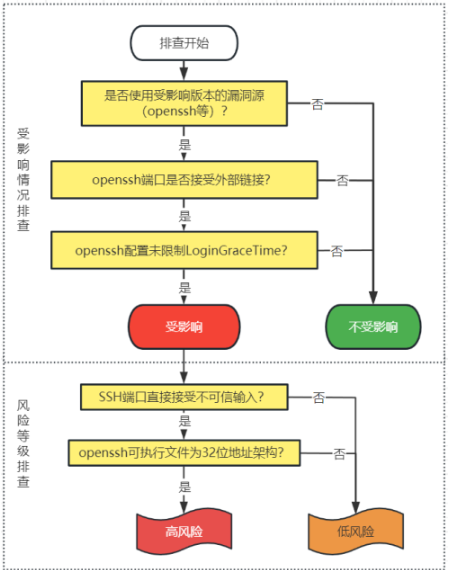

影響排查和風險評估步驟如下圖,32位系統下風險較高,昇騰產品均是64位系統,風險相對較低。

【技術原因】

攻擊者發送特定報文到目標設備,由于目標設備的OpenSSH服務的信號處理中存在條件競爭問題,導致未經身份驗證的攻擊者可利用此漏洞在目標設備上遠程執行任意代碼。

【利用條件】

1. 服務端啟用OpenSSH服務

2. 攻擊者能夠訪問SSH服務使用的端口,默認端口為22

【漏洞修補措施】

臨時消減方案:

一、針對推理產品(EP形態)的規避措施

規避措施:禁用芯片的SSH使能

規避說明:配置所有芯片的SSH使能狀態為禁用

規避影響:不能從host利用ssh登錄到芯片側

二、針對推理產品(RC形態)的規避措施

規避措施一:

規避說明:優先通過防火墻、網絡拓撲等網絡策略阻隔網絡連接,將openssh服務端口僅開放給白名單可信IP訪問。

規避影響:僅白名單可信IP訪問openssh服務端口。

規避措施二:

規避說明:以PI300T G2為例。PI300T G2可通過更改OpenSSH(D)的配置,限制LoginGraceTime 為 0,如: 在配置文件/etc/ssh/sshd_config 中,增加: LoginGraceTime 0 注:LoginGraceTime不設置(默認)為120,即當用戶登錄ssh時要求輸入憑證的時間限制,默認120s內沒有輸入則自動斷開。限制LoginGraceTime 為 0代表sshd將不對ssh鏈接進行超時限制。

規避影響:該方式可能導致ssh服務器連接數被攻擊者占滿而不釋放,從而導致管理員可能無法通過ssh連接到服務端。請謹慎評估是否會影響ssh管理維護過程。

三、針對BMC和RM211的規避措施

規避措施一:配置安全登錄規則

規避說明:僅允許受信任的IP段、MAC段在允許時間登錄,降低SSH攻擊成功概率。

規避影響:僅有滿足安全登錄規則限制要求的用戶才能登錄BMC,配置安全登錄規則后,可能導致部分用戶無法登錄及影響SSH服務相關的工具使用(如SmartKit等),該規避方案需提前告知客戶影響,獲取客戶授權后才可執行。

方法1:Web界面操作

步驟1:用戶&安全——安全配置——登錄規則

步驟2:配置自定義登錄規則

步驟3:對需要配置登錄規則的用戶,在用戶&安全——本地用戶——編輯界面勾選對應規則

方法2:Redfish接口操作

配置自定義登錄規則:

URL:https://device_ip/redfish/v1/Managers/manager_id

操作類型:PATCH

請求消息體:

"Oem":

"Huawei":

"LoginRule": [

{

"RuleEnabled": ruable_value,

"StartTime": strat_time_value,

"EndTime": end_time_value,

"IP": ip_value,

"Mac": mac_value

}

]

}

}

}

給指定用戶配置登錄規則:

URL:https://device_ip/redfish/v1/AccountService/Accounts/account_id

操作類型:PATCH

請求消息體:

{

"Oem": {

"Huawei": {

"LoginRule": [

LoginRule_value

]

}

}

}

規避措施二:關閉SSH服務

規避說明:關閉SSH服務,隔離攻擊路徑,避免該漏洞影響。

規避影響:涉及到SSH服務的功能將無法使用(如SmartKit等),該規避方案需提前告知客戶影響,獲取客戶授權后才可執行。

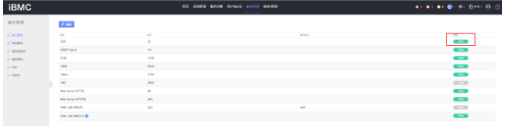

方法1:Web界面操作

步驟1:服務管理——端口服務

步驟2:關閉SSH服務

方法2:Redfish接口操作

URL:https://device_ip/redfish/v1/Managers/manager_id/NetworkProtocol

操作類型:PATCH

請求消息體:

{

"SSH":

"ProtocolEnabled": false

}

}

解決方案:

|

受影響產品 |

產品解決版本 |

解決方案補充說明 |

|

Ascend HDK |

Ascend HDK 24.1.RC2 |

NPU驅動需要和固件一起升級 |

|

PR420KI G2、PR425KI G2 |

BMC解決版本3.10.02.55 |

涉及漏洞的是BMC,但是建議BMC、BIOS、CPLD一起升級。 |

后續改善計劃

寶德計算機會持續跟進該漏洞的最新動態,請關注寶德計算機官網、官微公告有任何關于此漏洞修復的問題,可以通過以下方式聯系我們:

寶德計算機售后咨詢熱線:4008-870-872

寶德PSIRT郵箱:psirt@powerleadercom.cn

寶德計算機官網:http://www.powerleadercom.cn